29 juin 2021

2 astuces utilisées par les agresseurs pour prendre en charge l’authentification multifacteur basée sur le risque

L’authentification multifacteur empêche les agresseurs d’exploiter les justificatifs d’identité compromis. Son recours ne cesse de croître. En savoir plus en lisant ce blogue

Les grandes et petites entreprises ont utilisé divers moyens pour sécuriser l’identité numérique d’une personne, et les identifiants sont le point de départ. Le rapport 2021 de F5 Labs sur le bourrage d’identifiants indique que 1,8 milliards de jeux d’identifiants ont été déversés en 2020 seulement. Cette large quantité d’identifiants représente une menace énorme pour les identités numériques. Divers organismes de réglementation et praticiens de sécurité recommandent d’appliquer l’authentification multifacteur (AMF) comme stratégie d’atténuation efficace face à cette menace.

L’authentification multifacteur empêche les agresseurs d’exploiter les justificatifs d’identité compromis. Son recours ne cesse de croître. Elle exige que l’utilisateur fournisse au moins deux types de facteurs. En général, il s’agit d’une donnée que l’utilisateur connaît (comme un mot de passe) et dont il dispose. Le deuxième facteur est généralement un code envoyé par message texte, jeton matériel ou application d’authentification multifacteur dédiée. Après la saisie d’un nom d’utilisateur et d’un mot de passe, l’utilisateur doit saisir le code pour terminer la connexion.

Cependant, il est judicieux de noter que tous les systèmes d’authentification ne sont pas égaux. Les utilisateurs peu méfiants peuvent être incités à fournir le deuxième facteur. L’ingénierie sociale est un moyen répandu qui incite un utilisateur à divulguer le deuxième facteur, mais les fraudeurs ont également utilisé des moyens technologiquement sophistiqués de contourner l’AMF. Cet article évalue deux astuces que les agresseurs utilisent pour tromper les systèmes d’authentification.

Première astuce : capitalisation sur des sessions de confiance

Il ne fait aucun doute que l’expérience de l’utilisateur souffre à cause de l’AMF. Pour rendre cela moins pratique pour les clients, de nombreux sites Web utilisent des techniques pour identifier un appareil d’utilisateur et enregistrer les renseignements après que l’utilisateur a fourni un deuxième facteur d’authentification et accepté de faire confiance à son appareil. Une fois enregistrées, les transactions effectuées sur ces appareils sont considérées comme sécurisées.

Par exemple, un site Web de commerce électronique établit la confiance avec un appareil d’utilisateur en appliquant l’AMF lors de la première connexion. Il permet ensuite les transactions à partir de cet appareil de confiance. Ces transactions peuvent inclure les détails de carte de crédit stockés dans le profil d’un utilisateur. L’expérience de l’utilisateur est améliorée. L’utilisateur n’est pas forcé de fournir un deuxième facteur pour chaque transaction. Cependant, tout écart par rapport au profil de risque stocké par l’utilisateur, comme un utilisateur connu qui se connecte à un nouveau dispositif, initie une vérification multifactorielle.

Généralement, une fois qu’un appareil est identifié, l’information est stockée sous la forme d’un témoin du côté client, qui sera utilisé pour identifier l’appareil sur le côté serveur. On suppose qu’un appareil connu est moins risqué et ne déclenche pas d’authentification supplémentaire. Les fraudeurs comprennent ce processus. Il existe un marché florissant nommé Genesis Store qui répond aux desseins de ces personnes malveillantes. Par exemple, un fraudeur peut facilement obtenir des empreintes digitales de l’appareil, en plus des témoins et des identifiants associés, comme le montre la Figure 1.

Figure 1. Robot Genesis à vendre avec un accès à 467 ressources numériques.

Une analyse des données recueillies de janvier à mai 2021 auprès d’une institution financière de premier plan a montré que les fraudeurs effectuaient des attaques ciblées à l’aide de Genesis. Environ 1 500 demandes visaient à ouvrir une session ou à modifier les demandes de mots de passe à l’aide d’un plug-in Genesis qui, par usurpation, définit l’appareil de l’agresseur comme l’appareil du client. Ces demandes, qui concernent 900 empreintes digitales uniques du navigateur, ont été fabriquées pour tromper la solution antifraude de l’institution financière et pour prévenir l’authentification multifacteur à laquelle l’agresseur n’a pas accès.

Deuxième astuce : utilisation de serveurs mandataires d’hameçonnage en temps réel

Dans le rapport 2020 sur l’hameçonnage et la fraude, les chercheurs F5 Labs ont noté une utilisation croissante des serveurs mandataires d’hameçonnage en temps réel (RTPP). En termes simples, le RTPP est une vision différente de l’hameçonnage. Au lieu de configurer des sites Web fictifs, les fraudeurs utilisent une technique impliquant une personne au milieu qui intercepte les transactions des utilisateurs sur le site Web authentique.

Les attaques d’hameçonnage classiques sont de nature asynchrone, car l’objectif du fraudeur est de recueillir des informations d’identification et de les utiliser à un autre moment. Les comptes avec AMF représentent un amortisseur à ces tentatives d’hameçonnage, car ils dépendent habituellement de jetons sensibles au temps qui ne peuvent pas être réutilisés. Les RTPP transforment l’hameçonnage asynchrone en temps réel, permettant aux agresseurs de saisir les codes d’AMF ou les témoins de session authentiques. Ainsi armés, les fraudeurs peuvent usurper l’identité d’un utilisateur et effectuer des transactions.

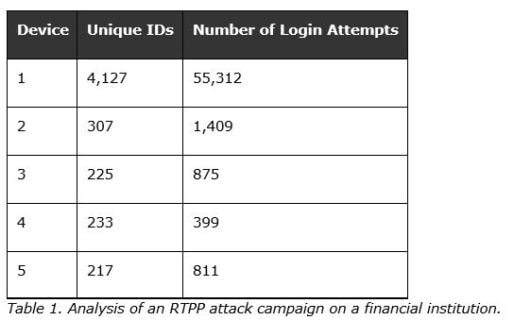

F5 Labs et les chercheurs de Shape Security ont analysé ce type de campagne ciblant une institution financière. Dans le cadre de cette campagne d’attaque, les cybercriminels ont mis en place un domaine usurpé et permis aux clients d’y accéder en utilisant diverses techniques d’hameçonnage. Durant quatre semaines au cours de laquelle F5 a étudié la campagne d’attaque active, les chercheurs ont remarqué une anomalie intéressante relative aux dispositifs. Ces personnes mal intentionnées étaient limitées quant aux appareils physiques et plus de 55 000 tentatives ont eu lieu sur 4 127 comptes à partir d’un seul appareil. Les agresseurs utilisaient plusieurs autres appareils, mais le ratio compte-appareil était disproportionné. Le tableau 1 présente les détails sur le compte de cinq appareils uniques utilisés dans le cadre de cette campagne.

5 conseils pour prévenir les attaques d’AMF

L’authentification multifacteur améliore la sécurité des comptes en ligne et entrave la compromission d’un compte. Cela impacte l’expérience utilisateur et les entreprises conçoivent souvent des chemins plus faciles en fonction de l’évaluation des risques. Les fraudeurs et les agresseurs sont à l’affût de ces chemins faciles et utilisent une série de techniques pour contourner les contrôles de l’AMF. Il est donc essentiel de comprendre le contexte des menaces et de mettre en œuvre l’AMF.

- Lier l’AMF à des transactions spécifiques et adopter une approche axée sur le risque

- Analyser les liens compte-appareil et appareil-compte pour repérer les anomalies

- Déployer des contrôles pour vérifier si un terminal fait l’objet d’une usurpation d’empreinte digitale

- Détecter les transactions automatisées

- Former les utilisateurs à traiter les identifiants et les codes de l’AMF comme confidentiels