-

Anatomie d’une cyberattaque

Comment un attaquant pénétrerait-il le système? Voici les cinq éléments clés de l’attaque.

-

Bâtissez une posture de cybersécurité plus forte avec Microsoft 365 Defender

Microsoft 365 Defender offre une défense complète contre les attaques sophistiquées sur les points d’extrémité, les courriels, les identités et les applications en nuage. Il détecte, enquête et corrige automatiquement les menaces, réduisant ainsi la charge de travail de vos équipes de sécurité.

-

Enquête détaillée sur les menaces avec Microsoft 365 Defender

Microsoft 365 Defender offre quatre modules qui fonctionnent ensemble de façon transparente pour créer des histoires d’attaque. Chaque module examine l’attaque sous un angle d’enquête, par exemple où l’incident a commencé, quel appareil a été affecté, etc.

-

Défendez en toute confiance grâce à l’expertise en cybersécurité de CDW

Nos analystes de la sécurité surveillent, analysent et résolvent les incidents 24 heures sur 24, tirant parti de Defender pour les capacités robustes de Endpoint et réduisant le temps et les coûts liés aux cyberattaques.

29 février 2024

Comment tirer parti de Microsoft 365 Defender pour maximiser la cybersécurité dans 2024

Dans ce blogue, David Izzard, gestionnaire principal de la stratégie technologique exécutive chez CDW Canada, explique comment les organisations peuvent enquêter sur les menaces avec Microsoft 365 Defender avant qu’elles ne deviennent des incidents de sécurité.

Les violations de données ou les cyberattaques conçues pour voler des données commerciales sensibles sont non seulement à la hausse, mais elles deviennent également incroyablement sophistiquées. According to CDW Canada’s 2023 Canadian Étude sur la cybersécurité, 1 in 10 cyberattacks on Canadian businesses were successful in the past 12 months.

De telles attaques peuvent être très dommageables, car elles peuvent entraîner de lourdes pertes financières, éroder la confiance des clients et parfois même entraîner des amendes réglementaires.

Heureusement, pour les clients de Microsoft, il existe des défenses intégrées contre les cyberattaques. Microsoft 365 Defender (ou Microsoft Defender) offre une foule d’outils de renseignements sur les menaces et de correction aux 365 utilisateurs de Microsoft, qui peuvent détecter et prévenir les cyberattaques avec une grande efficacité.

Dans ce blogue, David Izzard, gestionnaire principal de la stratégie technologique exécutive chez CDW Canada, explique comment les organisations peuvent enquêter sur les menaces avec Microsoft 365 Defender avant qu’elles ne deviennent des incidents de sécurité.

Anatomie d’une cyberattaque

« Lorsqu’il s’agit de cyberattaques, il s’agit toujours des données », a déclaré Izzard dans un webinaire de CDW. Les données contenues dans l’infrastructure IT d’une organisation, un 365locataire de Microsoft dans ce cas, pourraient s’avérer être une mine d’or pour un pirate informatique.

Selon Izzard, la plupart des cyberattaques ciblent trois aspects des données :

- Confidentialité – voler ou extorquer des données sensibles

- Disponibilité – bloquer l’accès aux actifs de données critiques

- Intégrité – falsifier ou manipuler les données

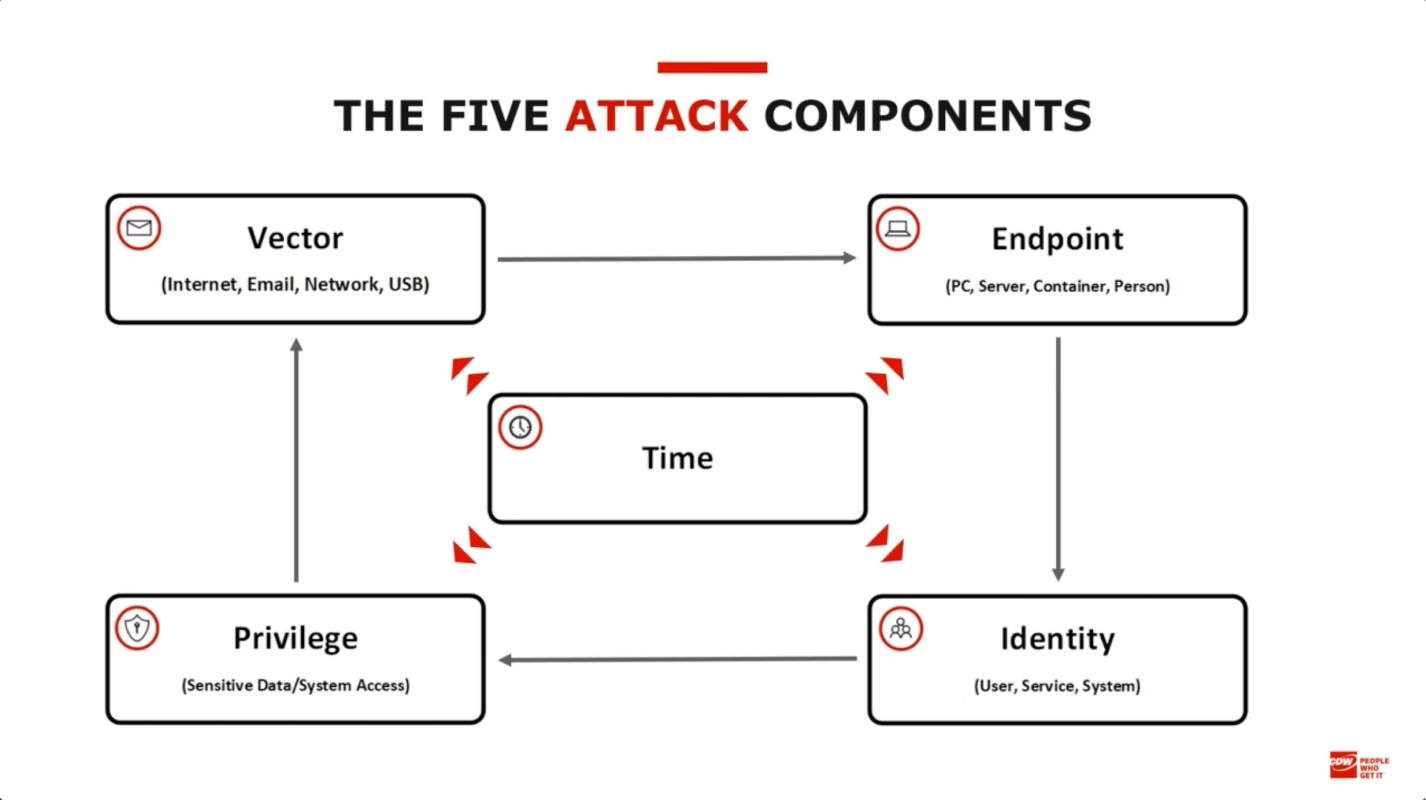

Le vol, la falsification ou le verrouillage des données dépend de la configuration des contrôles de sécurité. Mais comment un attaquant pénétrerait-il le système? Voici les cinq éléments clés de l’attaque.

- Vecteurs : Les voies ouvertes qui pourraient aider un pirate à entrer et à sortir de l’environnement, comme Internet, le réseau, le courriel, etc.

- Points de terminaison : Les appareils ou les personnes qui peuvent faciliter l’exécution d’une attaque, comme les ordinateurs, les serveurs ou les utilisateurs.

- Identités : Les informations d’identification ou les comptes compromis que l’attaquant assume pour se frayer un chemin dans le système.

- Privilèges : Le niveau d’accès ou d’autorisation que l’attaquant obtient, comme root, l’administrateur local ou l’administrateur de domaine pour propager l’attaque de loin.

- Heure : Plus l’attaquant reste longtemps dans l’environnement, plus il peut subir de dommages.

Tous ces éléments ont un rôle à jouer pour déterminer la gravité d’une attaque. En s’assurant que chaque composant est sécurisé correctement, la plupart des attaques peuvent être arrêtées mortes sur leurs pistes.

L’histoire de l’attaque

Composant

Rôle dans une attaque

Étape d’attaque

Vecteurs

Un courriel d’hameçonnage contenant un lien malveillant est envoyé à plusieurs boîtes aux lettres d’une entreprise

L’attaque a contourné la surveillance des courriels, mais n’a encore rien touché

Points de terminaison

Un employé clique par inadvertance sur le lien, téléchargeant des logiciels malveillants sur son ordinateur.

L’ordinateur de l’employé a été infecté par un logiciel malveillant, ce qui permet aux attaquants d’infiltrer d’autres systèmes.

Identités

Le logiciel malveillant traverse le réseau de l’entreprise, affectant d’autres ordinateurs, volant des noms d’utilisateur et des mots de passe en cours de route.

Tous les ordinateurs connectés au PC infecté à l’origine ont été touchés. Les identités ont été compromises.

Privilèges

Le logiciel malveillant rencontre l’ordinateur d’un administrateur qui contrôle les paramètres de sécurité de l’organisation.

À ce stade, les pirates ont trouvé un moyen de contourner les contrôles de sécurité, car ils ont des privilèges de haut niveau, c.-à-d. des privilèges administratifs.

Heure

Il y a 24 heures depuis que l’attaque a commencé.

Si l’attaque n’est pas détectée rapidement, l’organisation pourrait finir par perdre toutes ses données commerciales.

Bâtissez une posture de cybersécurité plus forte avec Microsoft 365 Defender

Qu’est-ce que Microsoft 365 Defender?

Microsoft 365 Defender est une solution de sécurité en nuage conçue pour protéger l’environnement numérique de votre organisation. Conçu pour les 365 environnements Microsoft et les systèmes étendus, il réunit divers outils et fonctionnalités pour se protéger contre les cybermenaces. Il coordonne la prévention, la détection, l’enquête et la réponse dans l’ensemble des 365 services Microsoft. Considérez-le comme votre gardien de la sécurité, en surveillant vos courriels, vos outils de collaboration et plus encore.

Comment protège-t-il les 365 utilisateurs de Microsoft?

L’outil tire parti de la puissance du nuage et de l’intelligence artificielle pour protéger votre organisation contre les menaces avancées. Il intègre quatre services de sécurité Microsoft : Microsoft Defender pour Endpoint, Microsoft Defender pour Office 365, Microsoft Defender pour Identity et Microsoft Cloud App Security.

En combinant ces services, Microsoft 365 Defender offre une défense complète contre les attaques sophistiquées sur vos points d’extrémité, vos courriels, vos identités et vos applications en nuage. Il détecte, enquête et corrige automatiquement les menaces, réduisant ainsi la charge de travail et la complexité de vos équipes de sécurité.

Il fournit également des renseignements et des analyses riches sur les menaces pour vous aider à obtenir une visibilité et des renseignements sur votre posture de sécurité et à améliorer votre hygiène en matière de sécurité.

Enquête détaillée sur les menaces avec Microsoft 365 Defender

Afin d’enquêter sur les menaces, Microsoft 365 Defender offre quatre modules qui fonctionnent ensemble de façon transparente pour créer des histoires d’attaque. Chaque module examine l’attaque sous un angle d’enquête, par exemple où l’incident a commencé, quel appareil a été affecté, etc. Cela permet de gagner du temps en se concentrant sur la cause fondamentale de l’attaque et en prenant des mesures rapides contre une attaque active.

Voici les quatre modules ainsi que l’approche d’enquête pour chaque module.

Incidents

Les incidents sont des collections d’alertes connexes qui indiquent un compromis ou une attaque potentielle contre votre organisation. Les incidents vous aident à prioriser, à enquêter et à réagir aux menaces complexes en fournissant une vue consolidée des entités concernées, le calendrier des événements, les preuves et l’analyse, ainsi que les mesures recommandées.

Approche d’enquête

- Afficher les incidents : Naviguez jusqu’au tableau de bord Incidents pour voir une liste de tous les incidents.

- Zoom avant : Cliquez sur un incident pour explorer les alertes associées, les entités concernées et le calendrier.

- Analyser les données probantes : Examinez les éléments probants, tels que les arborescences de processus, les connexions réseau et les hachages de fichiers.

- Agir : En fonction de l’analyse, prenez les mesures appropriées (quarantaine, correction, etc.).

Alertes

Les alertes sont des notifications d’activités suspectes ou malveillantes détectées par Microsoft 365 Defender sur vos appareils, vos identités, vos courriels et vos applications en nuage. Les alertes fournissent des détails sur la gravité, la catégorie, le statut et la source de la menace, ainsi que les entités concernées et les étapes de correction suggérées.

Approche d’enquête

- Tableau de bord des alertes : Commencez par vérifier les entrées marquées sur cet écran.

- Gravité et catégorie : Priorisez en fonction de la gravité et de la catégorie, comme faible, moyen ou élevé.

- Entités concernées : Déterminer quels utilisateurs, appareils ou applications ont été considérablement touchés.

- Données contextuelles : Utilisez le « contexte d’exploration supplémentaire » pour obtenir des détails sur l’échéancier, les alertes connexes, etc.

Recherche

La recherche est une fonction proactive qui vous permet de rechercher des indicateurs de compromis ou de comportements anormaux dans votre 365 environnement Microsoft. La recherche vous permet d’utiliser des capacités avancées de requête, des règles de détection personnalisées et des ensembles de données riches pour découvrir et répondre aux menaces cachées.

Approche d’enquête

- Requêtes personnalisées : Créez des requêtes personnalisées à l’aide de KQL (Kusto Query Language).

- Exploration des données : Recherche dans les journaux (p. ex., Azure AD, Defender ATP, Exchange).

- Tendances suspectes : Recherchez les anomalies, les comportements inhabituels ou les CIO connus.

- Itérer et raffiner : Raffiner continuellement les requêtes en fonction des résultats.

Renseignements sur les menaces

Le renseignement sur les menaces est une fonctionnalité qui vous fournit des renseignements et un contexte sur le paysage mondial des menaces et les menaces spécifiques qui ciblent votre organisation. Les renseignements sur les menaces vous aident à comprendre les tactiques, les techniques et les procédures des personnes derrière les menaces. Cela comprend les indicateurs de compromission, la réputation des domaines et des URL avec l’impact des fichiers et des courriels malveillants.

- Indicateurs de compromis (IOC) : Vérifiez si des IOC correspondent à votre environnement.

- Tactiques et techniques : Apprenez-en davantage sur les tactiques adverses (p. ex., mouvement latéral).

- Réputation du domaine et de l’URL : Évaluer le risque associé aux domaines et aux URL.

- Prévalence des fichiers et des courriels : Comprendre les fichiers et courriels malveillants courants.

Défendez en toute confiance grâce à l’expertise en cybersécurité de CDW

Chaque organisation aborde la cybersécurité d’une manière unique, surtout en ce qui concerne les 365 applications, les appareils et les services Microsoft. CDW évalue votre posture en matière de cybersécurité pour habiliter votre organisation avec une sécurité toujours active fournie par les services gérés Microsoft 365 Defender.

Notre offre puissante permet une détection avancée des menaces, une enquête de prévention et des mesures correctives dans vos environnements Microsoft. Nos analystes de la sécurité surveillent, analysent et résolvent les incidents 24 heures sur 24, tirant parti de Defender pour les capacités robustes de Endpoint et réduisant le temps et les coûts liés aux cyberattaques.

Le service de CDW est basé sur le cadre de cybersécurité du NIST, une approche basée sur les risques qui aide les organisations à atteindre leur posture de sécurité idéale. Nous exploitons également un centre d’exploitation national et un centre d’exploitation de la sécurité, qui agissent comme point de contact unique et fournissent des notifications proactives, des rapports et un accès au portail Web pour les clients.

Conclusion

Alors que les cyberattaques se développent plus intelligemment, les organisations doivent moderniser leurs pratiques de cybersécurité pour prévenir les violations de données. Microsoft 365 Defender est l’une de ces solutions infonuagiques qui offre aux 365 utilisateurs de Microsoft des fonctions d’investigation et de correction de pointe, leur permettant de gérer de façon centralisée l’ensemble de la flotte d’appareils et de services.

CDW offre une approche simple, mais sans risque pour mettre en œuvre Microsoft 365 Defender, garantissant que les services Microsoft sont toujours protégés contre les menaces.