-

Le nuage public n’est pas sans risque

Bien que le nuage public offre plusieurs avantages du point de vue de l’infrastructure, les organisations doivent compter sur les subtilités du modèle de responsabilité partagée.

-

Les cyberattaques ont érodé la confiance en la sécurité informatique en nuage

L’étude note une augmentation massive des cyberattaques ciblant les environnements infonuagiques publics, ce qui fait en sorte que les organisations hésitent à déplacer leurs charges de travail.

-

Renseignements fondamentaux des experts de CDW Canada

Nos experts en cybersécurité partagent des idées, des conseils et des stratégies qui peuvent aider les organisations à améliorer leur posture de sécurité informatique en nuage public en conjugaison avec l’étude.

13 juin 2024

La sécurité informatique en nuage public est-elle toujours une zone grise? Les experts de CDW donnent leur avis

L’étude canadienne 2024 sur la cybersécurité de CDW a démontré une préoccupation croissante concernant la sécurité informatique en nuage public. Dans ce blogue, nos experts en sécurité examinent ces résultats et offrent des conseils essentiels aux organisations qui tirent parti du nuage public.

L’omniprésence du nuage public au Canada a également entraîné une augmentation des cybermenaces. Notre étude canadienne 2024 sur la cybersécurité a révélé que le nuage public comptait la plus grande part de composants informatiques touchés par une cyberattaque, passant de 43,5 pour cent en 2022 à 56,7 pour cent en 2024.

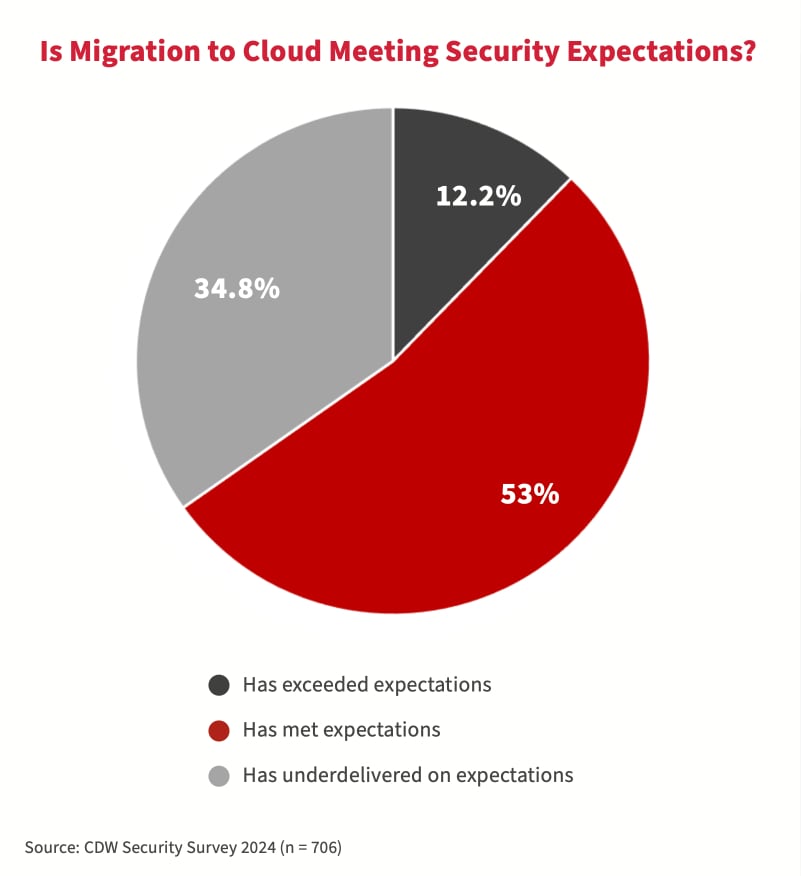

Ces incidents ont rendu les organisations méfiantes lorsqu’il est question de migrer leurs charges de travail vers le nuage public. L’étude de cette année a révélé qu’une organisation canadienne sur trois considère qu’elle a été lésée face à la promesse de sécurité du nuage.

Par conséquent, les dirigeants d’entreprise et les décideurs en TI font face à des préoccupations technologiques difficiles : Comment peuvent-ils profiter des avantages du nuage sans compromettre la sécurité? Le nuage public est-il vraiment risqué?

Les leaders de CDW Canada en matière de cybersécurité et de nuage ne le pensent pas. Dans ce blogue, nous explorons les résultats de notre étude canadienne sur la cybersécurité et offrons des conseils d’experts de nos dirigeants pour aider à démystifier la zone grise entourant la sécurité dans le nuage public.

Comprendre le paysage actuel

Le nuage public n’est pas sans risque

Les offres du nuage public peuvent présenter plusieurs avantages, comme l’exécution virtuelle de l’infrastructure IT et l’augmentation de la capacité sans utiliser de serveurs sur place. De plus, les mesures de sécurité étendues prises par les fournisseurs de services en nuage publics peuvent aider à améliorer la posture de sécurité d’une organisation et à faciliter la continuité des activités.

Cependant, comme l’a souligné Ried Nilson, architecte principal de solutions sur le terrain chez CDW Canada, ces avantages sont associés à certaines réflexions. « Bien que le nuage public soit idéal pour accélérer l’innovation, réduire les coûts en éliminant le matériel et offrir une évolutivité, il peut également introduire des risques supplémentaires pour l’organisation », a-t-il déclaré.

Les fournisseurs de services infonuagiques ne peuvent garantir à eux seuls la sécurité des charges de travail infonuagiques. Ils peuvent uniquement garantir que la plateforme infonuagique sous-jacente demeure résiliente. Le client doit être responsable de la sécurité des applications et des données hébergées dans le nuage.

Les cyberattaques ont érodé la confiance en la sécurité informatique en nuage

Pour soutenir les initiatives numériques en croissance rapide, de nombreuses organisations dépendent de plus en plus des services infonuagiques, ce qui en retour augmente leur surface d’attaque. Les cyberattaquants ont rapidement réalisé que toute lacune dans l’implémentation des contrôles de sécurité en nuage public pouvait être facilement exploitée.

Ces pirates ont conçu des méthodes d’attaque sophistiquées pour cibler les environnements infonuagiques publics, notamment les suivantes :

- Tactiques d’ingénierie sociale pour voler aux utilisateurs vulnérables leurs identifiants de connexion en nuage

- Exploitation des vulnérabilités ou des mauvaises configurations propres au nuage dans le but d’obtenir un accès non autorisé

- Ciblage des systèmes de stockage en nuage avec des attaques de rançongiciels dans le but d’infliger des dommages plus importants

- Utilisation de la puissance informatique massive du nuage comme plateforme de lancement pour le minage clandestin

Selon notre étude, il en résulte que de nombreuses organisations ont vu leur confiance dans les systèmes infonuagiques publics affectée. Il a été observé que 34,8 pour cent des organisations croient que leur migration vers le nuage n’a pas répondu aux attentes en matière de sécurité.

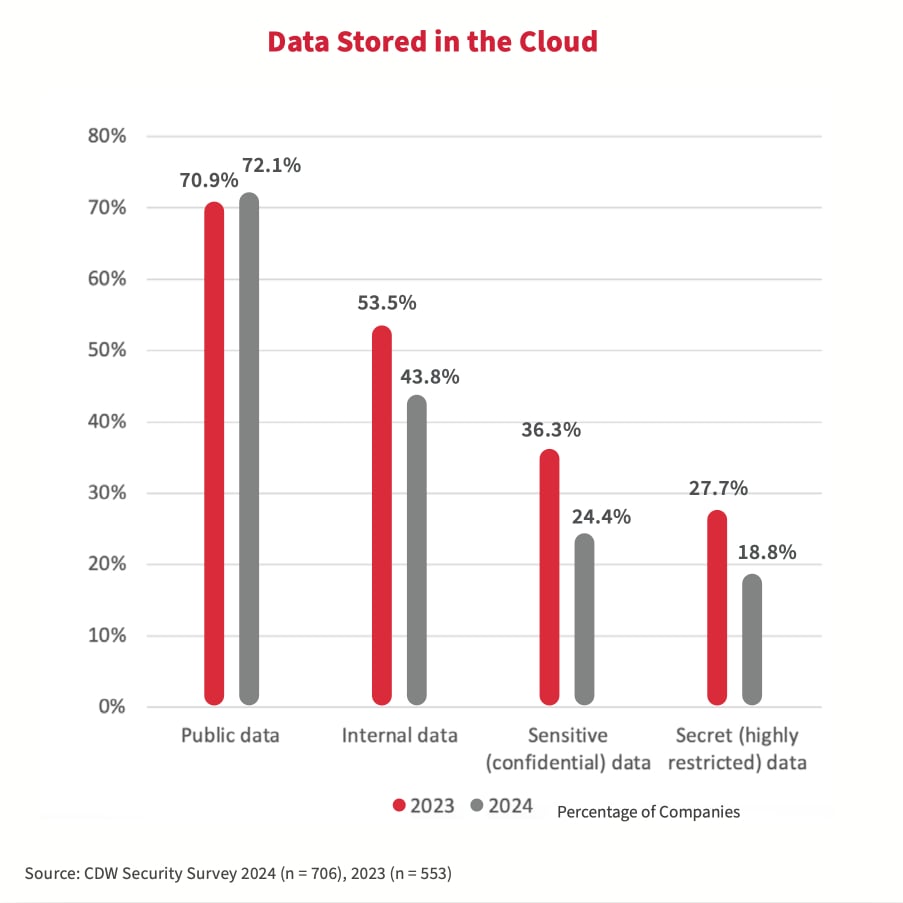

En même temps, lorsqu’on fait la comparaison avec l’étude 2023, moins d’organisations ont conservé leurs données confidentielles et secrètes dans le nuage public. La principale préoccupation citée par 74 % des répondants à l’étude 2024 se rapporte à la sécurité.

4 principales perspectives sur la sécurité informatique en nuage des experts de CDW Canada

1. Mettre l’accent sur l’identité et la protection des données

M. Nilson suggère que les deux domaines d’intérêt qui peuvent aider les clients du nuage à renforcer leur contrepartie du modèle de responsabilité partagée du nuage sont la gestion de l’identité et la protection des données.

La gestion des identités fait référence aux comptes d’utilisateur et aux privilèges associés qui permettent aux utilisateurs d’accéder aux services infonuagiques. Selon M. Nilson, les pratiques suivantes peuvent aider les organisations à contrôler les risques :

- Mettre en œuvre l’authentification multifacteur : au minimum, les organisations doivent configurer l’authentification à deux facteurs pour s’assurer qu’un pirate informatique ne peut pas facilement utiliser un compte compromis dans le but d’accéder aux services.

- Tirer parti de la détection des anomalies natives du nuage : configurer les fonctions intégrées offertes par les fournisseurs de services d’identité pour identifier automatiquement les comptes potentiellement compromis et appliquer des mesures correctives, par exemple forcer la réinitialisation du mot de passe.

- Gestion du cycle de vie du compte : les processus et procédures liés au cycle de vie du compte sont également importants; les autorisations associées aux comptes doivent être mises à jour chaque fois que l’utilisateur change de rôle pour s’assurer que le compte n’a pas fait l’objet d’un excès en provisionnement d’autorisations.

« Les services infonuagiques peuvent sembler avoir une redondance infinie et être résilients aux défaillances, mais la protection des données doit être prise en compte lors de l’utilisation des services infonuagiques », déclare M. Nilson.

« Une mauvaise configuration ou des erreurs peuvent entraîner la perte des données ou permettre à une personne mal intentionnée peut chiffrer ou supprimer des données stockées sur un service infonuagique dans le cadre d’une attaque. Les organisations doivent effectuer une analyse des écarts qui existent entre ce qui est fourni par le fournisseur de services infonuagiques et ses exigences clés. »

Cela pourrait permettre dès le départ de combler les lacunes en matière de sécurité et réduire la surface d’attaque. De plus, par sa conception, l’analyse précoce des risques contribue grandement à assurer la sécurité de l’architecture des services infonuagiques.

2. La vérification systématique et les pratiques DevOps en tant que principes fondamentaux pour tirer avantage du nuage

L’étude canadienne 2024 sur la cybersécurité a souligné que de plus en plus d’organisations ont adopté la sécurité à vérification systématique et les technologies connexes. 57,8 pour cent des organisations croient que la vérification systématique leur est bénéfique pour accélérer la transformation numérique dans le nuage, l’IdO, la mobilité et plus encore.

Roshan Abraham, directeur, Services consultatifs du chef de la sécurité de l’information, CDW Canada, a souligné que le succès de l’adoption du nuage public est étroitement lié à l’adoption des principes de la vérification systématique et des pratiques DevOps.

« L’histoire du nuage public est vraiment une histoire de vérification systématique et de DevOps. Si vous êtes en mesure d’utiliser ces deux éléments, vous êtes sur la bonne voie, ces éléments étant intégrés à votre mode de fonctionnement, et vous percevez probablement les avantages qu’offre le nuage », a-t-il déclaré.

Comment la vérification systématique et les pratiques DevOps peuvent-elles aider?

La vérification systématique améliore la sécurité en s’assurant qu’aucune entité, que ce soit à l’intérieur ou à l’extérieur du réseau, n’est digne de confiance par défaut. Au lieu de cela, chaque demande d’accès est vérifiée, ce qui rend plus difficile pour les pirates d’exploiter les vulnérabilités. Cette approche granulaire de la sécurité est essentielle dans un environnement infonuagique où les défenses périmétriques classiques sont moins efficaces.

Les principes DevOps améliorent l’efficacité des opérations infonuagiques en favorisant une culture de collaboration entre les équipes de développement et d’exploitation. Des cycles de développement plus rapides, des versions plus fiables et des interventions plus rapides aux incidents en résultent.

M. Abraham a noté que les organisations qui adoptent les principes DevOps « ont de meilleures chances de tirer avantage du nuage ». Cette approche collaborative est essentielle dans la nature dynamique et évolutive des environnements infonuagiques.

3. Utiliser les meilleures pratiques de gestion des fournisseurs pour contrer le risque

Avant de choisir un fournisseur de services infonuagiques, il incombe aux organisations de vérifier avec diligence si leurs exigences architecturales seront satisfaites. L’étude a rapporté que 46 pour cent des organisations attribuent leurs préoccupations concernant le stockage de données dans le nuage public aux écarts dans la gestion de la conformité des fournisseurs de services infonuagiques, tandis que 58,2 pour cent des répondants attribuent leurs préoccupations au maintien de la conformité interne.

Pour atténuer ce problème, Daniel Pinsky, directeur de la sécurité et chef de la gouvernance et de la conformité de la sécurité, CDW Canada, a proposé une approche en trois étapes. « Nous pouvons déléguer la responsabilité du contrôle, mais pas l’imputabilité», a-t-il déclaré.

1. Évaluation de votre fournisseur de services infonuagiques

Lorsque vous choisissez un fournisseur de services infonuagiques (FSI), il est important que le fournisseur puisse répondre à vos besoins en matière de conformité. N’oubliez pas que le principe du nuage est que vos données résident sur des serveurs externes. Enquêtez sur les antécédents de votre FSI – la fiabilité est primordiale. Comprendre les types de données qu’il traitera (informations commerciales, personnelles, sur la santé, sur les cartes de crédit). Renseignez-vous sur les sous-traitants et assurez-vous de leur conformité avec les cadres de l’industrie (ISO, NIST, PCI, SOC2).

2. Responsabilité et maintenance continues

Une fois une relation établie avec un FSI, vous pouvez continuer à assurer la conformité à l’aide des mesures suivantes :

- Réunions planifiées : discuter régulièrement du rendement en matière de sécurité avec votre FSI.

- Contrats SLA et mesures : établir des attentes claires et effectuer le suivi des mesures pertinentes.

- Audits annuels : exiger des rapports d’audit annuels pour assurer la transparence.

3. Quitter avec élégance : protection de vos intérêts

Lorsque vous quittez un fournisseur de services infonuagiques, il est essentiel de disposer d’une stratégie de sortie qui met en relief les étapes de la fin de l’association. Les suivants sont des aspects clés de la stratégie.

- Déprovisionnement : révoquer rapidement les droits d’accès.

- Propriété intellectuelle : clarifier les droits relatifs à toute propriété intellectuelle développée pendant l’engagement.

- Portabilité de l’information : planifier la migration des données.

- Confidentialité : la maintenir même pendant la transition.

En suivant ces étapes, les organisations peuvent naviguer avec efficacité dans la sécurité informatique en nuage et s’assurer que la conformité des fournisseurs reste intacte.

4. Aller au-delà des solutions ponctuelles en intégrant la sécurité dans votre conception infonuagique

Malgré des investissements en hausse dans la sécurité informatique en nuage, les données de l’étude 2024 ne montrent pas une réduction significative des incidents de sécurité informatique en nuage par rapport à l’année précédente. Pourquoi? Investir dans des solutions ponctuelles pourrait ne pas réduire les incidents de sécurité, car une telle mesure répondrait à des cas d’utilisation spécifiques plutôt qu’à l’architecture infonuagique dans son ensemble.

Nyron Samaroo, architecte principal de solutions sur le terrain, CDW Canada, a conseillé d’aborder la sécurité à même le processus de conception infonuagique. « Ayez une conception de ce à quoi ressemblera votre environnement infonuagique, puis que cet environnement infonuagique est construit en fonction de cette conception. La conception devrait tenir compte de tous vos contrôles de sécurité. »

De quelle façon la conception infonuagique affecte-t-elle la sécurité?

La conception infonuagique fait référence à la planification et à la structuration d’un environnement infonuagique avant son implémentation . Cela implique la création d’une architecture détaillée qui tient compte de l’ensemble de l’environnement infonuagique et non d’un seul aspect de celui-ci.

Une conception infonuagique adéquate nécessite une forte concentration sur la sécurité, et ce, dès le départ. Cette approche proactive aide à atténuer les risques et assure que la sécurité n’est pas une réflexion après coup, mais une partie intégrante de l’infrastructure infonuagique.

Par exemple, la gestion de la posture de sécurité infonuagique (CSPM) et le courtier en sécurité d'accès au nuage (CASB) pour le contrôle d’accès, les pare-feu pour le nuage et le RPV pour le nuage prennent tous en charge un seul cas d’utilisation, laissant ainsi des lacunes quant à la sécurité. Ces solutions ne tiennent pas compte de la nature dynamique et complexe des environnements infonuagiques.

Même s’il y a des coûts potentiels plus élevés pour la conception initiale, M. Samaroo a souligné que cela peut permettre d’économiser de l’argent à long terme en prévenant les retards et les incidents de sécurité : « Disposer d’emblée d’une conception infonuagique permet aux organisations d’économiser à long terme, réduisant les retards et les décisions qui en découlent. »

Conclusion

L’évolution du paysage des menaces peut empêcher les organisations de bénéficier pleinement de leurs investissements dans le nuage public. Mais avec une prévision des risques et une sensibilisation aux meilleures pratiques natives du nuage, leurs initiatives numériques peuvent devenir résilientes aux menaces.

En plus de la sécurité dans le nuage public, notre étude canadienne 2024 sur la cybersécurité aborde plusieurs autres perspectives de sécurité qui intéressent les dirigeants des TI. Utilisez l’hyperlien suivant pour obtenir des renseignements complets.